Haben Sie zu Beginn des Ukraine-Krieges von den gehackten Ladestationen für E-Autos entlang der russischen Autobahn M 11 gehört? Laut einem damaligen Facebook-Post des in Moskau ansässigen Energieversorgers Rossetti seien IT-Spezialisten des ukrainischen Teilelieferanten AutoEnterprise in die Steuersysteme der Stromtankstellen eingedrungen. Und wie ein Internetvideo (siehe Twitter-Post unten) zeigte, hatten sie den Ladesäulen nicht nur den Saft abgedreht. Zusätzlich poppten auf den Display-Anzeigen nämlich ein paar "nette" Grüße auf: "Ehre der Ukraine! Ehre den Helden!", stand auf den Screens. Und der Kreml-Chef Wladimir Putin wurde auch noch denunziert.

Geht Sie alles nichts an? Doch, als E-Autofahrer irgendwie schon, zumal der Fall eine wichtige, aber spärlich thematisierte Angelegenheit ins Rampenlicht rückt: IT-Sicherheitslücken in der Elektromobilität. Die gibt es auch hierzulande. Allerdings wären ein paar hämische Zeilen auf der Ladeanzeige für Kunden das kleinste Übel.

Frei auslesbare Karten-ID

Vielmehr wird E-Autofahrern bei öffentlichen Ladesäulen im ungünstigen Fall der Identifikationscode der Ladekarte zum Verhängnis. Nämlich dann, wenn ein Cyberfuchs auf fremde Kosten Strom zapfen will. Denn mehr als die Ladekarten-ID brauchen die Langfinger dazu nicht. Und an diese kommen sie erstaunlich unkompliziert, wie Moritz Lottermann erklärt. Er ist als IT-Security Consultant beim Tübinger Computer-Sicherheitsdienst SySS tätig und weiß: "Auf den Ladekarten ist rein gar nichts gespeichert, bis auf diese ID. An die kommt man locker ran – ganz ohne Authentifizierung.

Das geht schon mit gängigen Android-Handys", so der Experte. Solche haben nämlich einen NFC-Chip (Near Field Communication) verbaut. Der ermöglicht kontaktlosen Datenaustausch per elektromagnetischer Induktion – basierend auf der RFID-Technologie (Radio-Frequency Identification), die auch in Ladekarten steckt. "Angenommen", so Lottermann, "ich kriege eine fremde Ladekarte in die Finger. Halte ich die Karte ans Handy, kann ich mit einer frei verfügbaren App die ID auslesen."

Auf einer Blankokarte lässt sich der Kartenchip dann ganz leicht klonen – beispielsweise mit einem Gerät namens Proxmark 3. Die Rede ist hierbei von einem Mehrzweck-Hardware-Tool für die Sicherheitsanalyse, Forschung und Entwicklung bei der Hochfrequenz-Identifikation, das sowohl das Lesen als auch das Emulieren (Verfahrung zur Programm-Nachbildung) der Karten ermöglicht. Oder noch simpler: Man zieht sich die ID direkt aufs Smartphone. "Ich kann meinem Android-Handy mit minimalem Programmieraufwand diktieren: Simuliere eine Karte mit der ID XY. Später genügt es dann, das Smartphone ans Lesegerät der Ladesäule zu halten, und schon ist sie entsperrt", schildert der IT-Profi. Was dann folgt, ist für den Bestohlenen bitter: Auf seine Kosten wird Strom gezapft und er bekommt es erst mit, wenn die Rechnung ins Haus flattert.

Ladekarten könnten sicherer sein

Dabei geben die Ladekarten in puncto Sicherheit mehr her. "Die Chips könnten problemlos kryptografische Funktionen ausführen. Man müsste die Möglichkeiten nur nutzen und verschlüsselte Daten reinpacken", verrät Lottermann. Das Problem liegt beim Protokoll. Es geht dabei um die in der Kommunikationstechnik definierte Vereinbarung über die Art und Weise des Infoaustauschs zwischen zwei Systemen. "Man hat für die Authentifizierung der Ladekarten zwar neue Protokolle festgelegt, aber dabei Fehler gemacht, die seit 20 Jahren bekannt sind. Und das, obwohl die nötige Technologie längst vorhanden war." Stattdessen laufe die Freischaltung der Ladesäulen nun einzig und allein über die ID.

Da sich das in naher Zukunft wohl nicht ändert, ist auch die Anfertigung eines Chip-Klons weiterhin kein Hexenwerk. Um so eine gefakte Karte zu erstellen, braucht man nicht mal zwangsläufig Zugang zur originalen. Ob mit Werkzeug oder roher Gewalt – Lottermann zufolge ist es auch denkbar, dass sich Hacker mechanisch an Ladesäulen zu schaffen machen und diese öffnen.

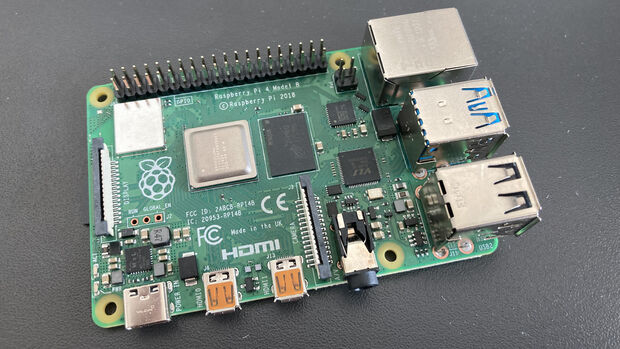

Oft dient ein USB-Port im Inneren als Einlasstor. An die Schnittstelle kann man zum Beispiel einen sogenannten Raspberry Pi hängen. Es handelt sich dabei um einen Minicomputer, der das System automatisch attackieren kann und wertvolle Daten saugt. So zum Beispiel Log-Dateien mit Protokollen vergangener Ladevorgänge samt – Sie ahnen es – den Ladekarten-IDs der Kunden. Alles, was noch fehlt: ein kleines Mobilfunkmodem, das die Infos an einen Server schickt. Dieser leitet das Ganze live an den Angreifer weiter.

Vernetzung macht Diebe

Ohne direkten Zugang zur Ladestation ist der Hack kniffliger, allerdings keineswegs unmöglich, insofern man das Ziel übers Internet aufspürt. Schwierige Angelegenheit? Geht so. Eine spezielle Suchmaschine namens Shodan zum Beispiel detektiert für ihre Benutzer Geräte, die mit dem Netzwerk verbunden sind. Von Druckern über Fernseher bis hin zu Überwachungskameras erspäht die Software alles, und somit auch ans Netz gekoppelte Ladesäulen.

Zwar richtet sich Shodan an Sicherheitsforscher und Administratoren, Privatpersonen kommen da aber auch ran. Ein wahres Hacker-Eldorado also, das die Suche nach attackierbaren Geräten zum Klacks macht. "Sobald es irgendeine Art von Vernetzung gibt, gibt es eine Angriffsoberfläche, die ein Hacker genauer inspizieren kann. Mit ein bisschen Glück bringt er auch den wunden Punkt zum Vorschein", warnt SySS-Fachmann Lottermann.

Die EU schafft Tatsachen

Hacker könnten sich auch über mehrere Ecken im Netz vorwärts hangeln und letztlich Betreibersysteme infiltrieren. Denkbare Machenschaften: ein Ladenetz flächendeckend lähmen und den Betreiber erpressen. Oder die Ladeleistung manipulieren, um Batteriesystemen zu schaden. Vor solchen Hacks sind übrigens auch private Wallboxen mit einem Anschluss ans WLAN-Netz nicht gefeit.

Für vernetzte Autos gilt Ähnliches – unabhängig davon, welche Art Antrieb in ihnen steckt. Denn dem Thema IT-Sicherheit durste nicht nur in der E-Mobilität nach Aufmerksamkeit, sondern in der Mobilität allgemein, findet Lottermann. Aber die Richtung stimmt. Das UNECE World Forum for Harmonization of Vehicle Regulations hat bereits neue UN-Regelwerke zu IT-Sicherheit und Software-Updates von vernetzten Fahrzeugen verabschiedet. Ab Sommer 2022 gelten die Vorschriften für alle neuen Autos und zwei Jahre später für alle Neufahrzeuge. Ein wichtiger Schritt, denn Beweise für die Möglichkeit, Fahrzeuge fernzusteuern, gibt es längst.

Kleines Science-Fiction-Horrorszenario: eine Armada gekaperter Zombie-Autos auf den Straßen. Gezielte Angriffe auf Personen in der Organisierten Kriminalität. Oder böswillige Regierungen, die sich diskret durch Fahrzeug-Hacks unbeliebter Personen entledigen. Okay, reicht. Wir wollen nichts verschwören. Und erst recht nichts beschreien.

Fazit

Hacker haben an der Ladesäule leichtes Spiel und können schon mit geringem Maß an IT-Kenntnis auf fremde Kosten ein E-Auto laden. Sicherheitslücken zu vermeiden, ist nicht immer möglich. Dass die IDs der Ladekarten aber nicht geschützt sind und man so erschreckend einfach an die entsprechenden Daten gelangt, überrascht dann doch. Hier besteht dringend Handlungsbedarf.

Immerhin: Die IT-Sicherheit gerät bei der Mobilität allgemein stärker in den Fokus, was sich an neuen entsprechenden UN-Regelwerken für vernetzte Fahrzeuge zeigt.