0.8秒で解錠できるスマート南京錠が0.8秒でセキュリティも破れてしまうと話題に

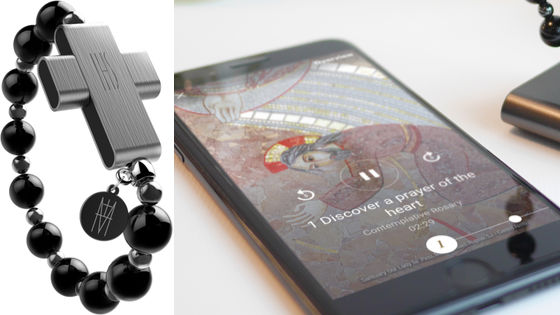

カナダのスタートアップ企業Tapplockが開発した0.8秒で解錠できる指紋認証式のスマート南京錠には脆弱性があり、これを利用すれば通常のスキームで解錠するのと全く同じ0.8秒で解錠できてしまうとのことです。

Totally Pwning the Tapplock Smart Lock (the API way)

https://medium.com/@evstykas/totally-pwning-the-tapplock-smart-lock-the-api-way-c8d89915f025

The “world’s worst” smart padlock – it’s EVEN WORSE than we thought – Naked Security

https://nakedsecurity.sophos.com/2018/06/18/the-worlds-worst-smart-padlock-its-even-worse-than-we-thought/

99ドル(約1万1000円)のTapplock製のスマート南京錠には、これまで2つの脆弱性が指摘されていました。1つはプラスドライバーなどの工具を使用すれば30秒で解錠できるというもので、物理的な設計上の不具合です。

そして、2つ目がスマート南京錠のBluetoothのネットワークアドレスから解錠に必要なコードを計算できるというもので、アプリを作成すれば約2秒で解錠できるというものでした。しかし、Bluetoothのネットワークアドレスは誰でも閲覧できる状態となっているため、ロック解除コードを導出する計算式さえわかってしまえば、誰でも解錠できてしまう問題があります。この問題については、あまりにもセキュリティに対する考慮が不足していることから、なぜこのような誤りを犯したのか、多くのセキュリティ研究者をも悩ますことになりました。

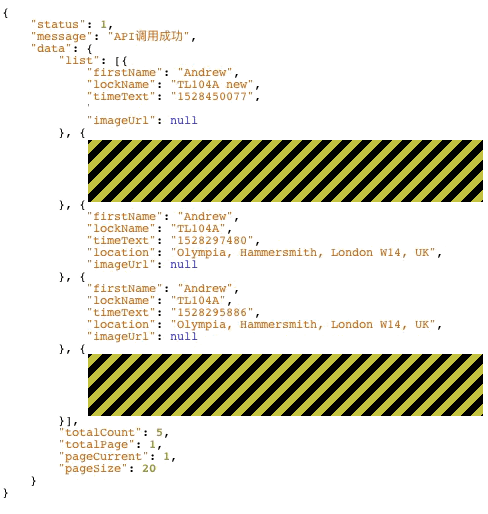

これらの設計上の不具合に加えて、今回、スタイカス氏によって指摘された脆弱性は、Tapplockのウェブサービスを使用するもので、事前準備としてTapplockアカウントを1つでも持っていることと、対象のアカウントIDを知っていれば、実行可能であるとしています。Tapplockのウェブサービスではログイン・ログアウト以外にアクセス制御がされておらず、対象IDさえわかっていれば、そのIDの情報を閲覧することができ、解錠に必要な情報にもアクセスできるとしています。

また、アカウントを知らなくても、クライアントとTapplockのウェブサービスの通信は初期状態であれば、暗号化されていないHTTPが使用されるため、ネットワーク内を流れるパケット情報をチェックするだけで、対象のアカウントIDを簡単に調べることが可能です。また、Tapplockのアカウント名は位置情報から設定されているため、パケット情報を盗聴するまでもなく簡単に推測することも可能とのことです。以下の画像は、スマート南京錠のクライアントアプリからTapplockのウェブサービスに送信されるJSONファイルであり、スマート南京錠の位置情報なども暗号化されておらず、平文で送信されていることがわかります。

スタイカス氏が指摘した脆弱性を使った攻撃手法をプログラムとして実装した場合、解錠までにかかった時間0.8秒であったとの報告もあり、実際にスマート南京錠を指紋認証して解錠までにかかる時間と同等であることが明らかになっています。

Tapplockはこの攻撃に対処するための修正パッチを提供しており、全てのパッチを適用すれば、推測しやすいIDが設定されることがなくなり、通信が暗号化されるHTTPSで接続するように変更できるようになっています。このため、スマート南京錠のユーザーは、すぐにアップデートを適用すべきであるとTapplockは説明しています。

・関連記事

自動車のスマートキーは金属製の空き缶に入れて保管した方がよい、その理由とは? - GIGAZINE

macOSの「クイックルック」は暗号化ドライブのファイルまでキャッシュしており、データは永続的に保管されいつでも閲覧できる - GIGAZINE

iOS 12の「USB制限モード」を回避する方法が既に編み出されている可能性 - GIGAZINE

約9200万人の個人情報がDNA解析サービス「MyHeritage」から流出 - GIGAZINE

人には聞こえない音を流してハードディスクを物理的に破壊しブルースクリーンを引き起こす「ブルーノート」 - GIGAZINE

・関連コンテンツ