Los retos de la nueva Directiva NIS

Los titulares se los llevó la GDPR, pero la UE aprobó en mayo una norma para proteger las infraestructuras críticas del cibercrimen

Las infraestructuras nacionales críticas desempeñan un papel esencial para que cualquier sociedad funcione. Nos proporcionan energía, transporte, agua, hospitales y servicios fundamentales de internet. Pero al mismo tiempo es un objetivo principal para hacktivistas, grupos de cibercrimen y cada vez más Estados. Para atajar este problema, a principios de mayo entraba en vigor la Directiva de la UE sobre Seguridad de Redes y Sistemas de Información (Directiva NIS).

A medida que los sistemas heredados y las nuevas tecnologías, como el internet de las cosas (IoT), continúan ampliando la superficie de ataque, los operadores de infraestructuras críticas deben asegurarse de tener los controles y procesos establecidos para mantenerlos seguros.

- Nuevas amenazas

La transformación digital ha permitido a los operadores de infraestructuras críticas diferenciarse con servicios nuevos e innovadores, mejorar la productividad del personal y la eficiencia de costes, y administrar sus negocios con mayor agilidad. Pero la combinación de las herramientas modernas con sistemas heredados los expone a un mayor riesgo de ataque. Los defectos del software, los puertos de red abiertos, los cambios de archivos no detectados, la autenticación deficiente y los protocolos de red inseguros están listos para ser explotados por aquellos que tengan el conocimiento adecuado.

Algunos protocolos no fueron diseñados nunca para el mundo interconectado y no soportan la autenticación o el cifrado”

Los sistemas industriales IoT (IIoT) están particularmente expuestos si los inicios de sesión predeterminados de fábrica se dejan en los dispositivos y los parches se producen y no se aplican con la suficiente rapidez. La investigación de Trend Micro revela que el tiempo medio que transcurre desde que se revela una vulnerabilidad a un proveedor de SCADA (un software para ordenadores que permite controlar y supervisar procesos industriales a distancia) y el lanzamiento de un parche puede alcanzar hasta 150 días, mucho más del que pasa en caso de que se trate de un software conocido como el caso de Microsoft o Adobe.

El problema se agrava si los operadores de infraestructuras críticas están ejecutando sistemas de tecnología subyacente en plataformas desactualizadas. No es raro encontrar Windows NT y XP en tales entornos. Desafortunadamente, muchos responsables de TI consideran que estos sistemas son demasiado críticos como para parchearlos o actualizarlos, especialmente porque están conectados a los puestos de trabajo de IIoT y sistemas SCADA, entre otros. Aislarlos completamente de internet ya no es una opción en muchos casos, ya que las empresas están migrando a servicios cloud para gestionarlos y operar con ellos. Los protocolos como MODBUS no fueron diseñados nunca para el mundo interconectado y, por tanto, no soportan la autenticación o el cifrado, lo que expone aún más estos sistemas heredados.

Dado que se centran en la infraestructura crítica, los ataques pueden hacer mucho más daño que el simple robo de datos. Los proveedores de energía ucranianos lo saben muy bien. Los ataques a sistemas clave en diciembre de 2015 y 2016 provocaron cortes de energía para cientos de miles de consumidores. Pero no son los únicos proveedores en peligro. Recientemente, los gobiernos del Reino Unido y Estados Unidos emitieron una alerta conjunta sobre los ataques promovidos por el Kremlin dirigidos a infraestructuras críticas y otras empresas.

- Es hora de cumplir

Esta es la razón por la que la Comisión Europea puso en marcha la Directiva NIS, una nueva ley diseñada para aplicar normas mínimas de buenas prácticas que permitan mejorar la seguridad general para los proveedores de servicios esenciales. En teoría, al igual que ocurre con el GDPR, se pueden aplicar multas por infracciones graves de hasta un millón de euros o el 4% del volumen del negocio global anual.

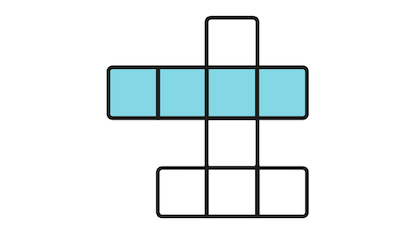

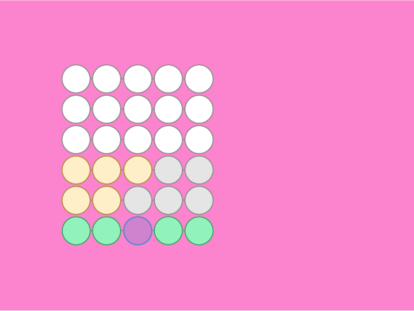

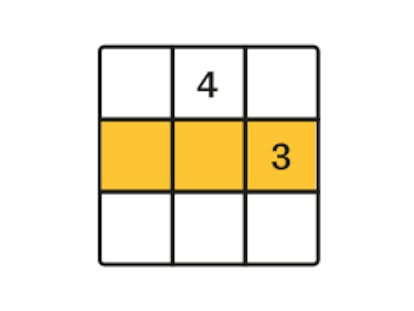

La directiva contempla cuatro objetivos principales: administrar el riesgo de seguridad, protección contra ciberataques, detectar eventos de ciberseguridad y minimizar el impacto de los incidentes. Dentro de estos, se abarca todo, desde la gestión pública hasta la gestión de riesgos, la seguridad de la cadena de suministro, la capacitación del personal, los controles de seguridad, la gestión de activos o la recuperación y respuesta ante incidentes.

Si bien la directiva no contiene un conjunto de normas de carácter prescriptivo, algunos organismos y autoridades competentes de los Estados miembros en materia de velar por el cumplimiento de las obligaciones de los operadores críticos, han diseñado un conjunto detallado de principios que ayudarán a tal cumplimiento. En términos generales, el primer paso es entender lo que se está ejecutando. Con esta información, pueden identificarse mejor los ciberriesgos y establecer controles para mitigarlos.

Un enfoque de seguridad basado en las mejores prácticas sugiere que, en la medida de lo posible, se consolide en un proveedor de confianza con una amplia gama de herramientas de protección contra amenazas intergeneracionales que compartan inteligencia e información. Con este enfoque, las posibilidades de optimizar la configuración de seguridad son muy altas, aunque esta es solo una parte de un panorama de cumplimiento más amplio.

El GDPR puede haber dominado los titulares informativos hasta ahora, pero esta nueva ley de la UE es igualmente importante a largo plazo para la seguridad, la estabilidad y el crecimiento de los Estados.

José Battat es director general de Trend Micro Iberia.