Nach MongoDB und Elasticsearch: Erpresser nehmen CouchDB und Hadoop ins Visier

Admins sollten zügig prüfen, ob ihre CouchDB- und Hadoop-Installationen ausreichend abgesichert sind: Derzeit räumen Erpresser unter anderem diese Datenbanken leer und fordern Lösegeld gegen Daten.

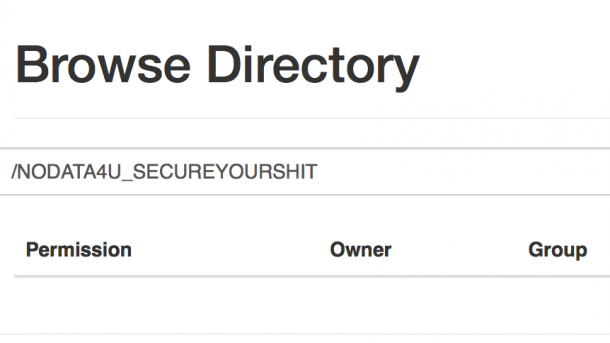

(Bild: Threat Geek)

Die Masche, öffentlich aus dem Internet erreichbare Datenbanken leer zu räumen, eine Erpresser-Botschaft zu platzieren und die Daten erst nach einer Lösegeldzahlung wieder rauszurücken, zieht immer größere Kreise: Derzeit sollen es unbekannte Erpresser Sicherheitsforschern von Threat Geek zufolge auch auf Hadoop-Distributed-File-System-Installationen (HDFS) abgesehen haben. Derzeit seien weltweit bis zu 10.000 Installationen betroffen. Darüber hinaus sollen auch CouchDB-Datenbanken vermehrt ins Visier der Erpresser geraten.

Keine Daten trotz Lösegeldzahlung

Bereits Anfang Januar gerieten Daten aus unsicher konfigurierten und somit öffentlich aus dem Internet erreichbaren MongoDB-Datenbanken in die Fänge von Erpressern – mittlerweile soll es über 28.000 derartiger Vorfälle gegeben haben. Von dieser Masche sind zudem Elasticsearch-Installation betroffen – darunter befinden sich auch einige Ziele aus Deutschland.

Verschiedenen Medienberichten zufolge gibt es vermehrt Hinweise, dass die Erpresser Daten in einigen Fällen komplett löschen und nur Lösegeld kassieren wollen. Eine Auswertung von involvierten Bitcoin-Adressen zeigt, dass die Kriminellen allein mit dem Ausräumen von MongoDB-Datenbanken bislang fast 20.000 Euro ergaunert haben.

Angreifer aussperren

Das Problem ist, dass bei Datenbank-Installation oft verwundbare und von Admins nicht gepflegte Datenbank-Software zum Einsatz kommt. Zudem sind einige Datenbanken in der Standardkonfiguration öffentlich über das Internet erreichbar.

Admins sollten das umgehend kontrollieren und einschränken. Wer MongoDB einsetzt, sollte zum Beispiel Port 27017 blocken, der Verbindungen aus dem Internet zulässt. Für Elasticsearch-Installationen haben Sicherheitsforscher diverse Tipps zur Absicherung zusammengestellt. Der Hersteller hält weitere Sicherheitshinweise parat.

Kommt HDFS zum Einsatz, sollte man zusätzlich um Missbrauch vorzubeugen Gebrauch von den verschiedenen Sicherheitsmechanismen von Hadoop machen: So kann man etwa alle Daten verschlüsseln, die Schlüssel-Verwaltung von der Datenbank-Plattform auslagern und weitreichende Authentifizierungseinstellungen vornehmen. (des)