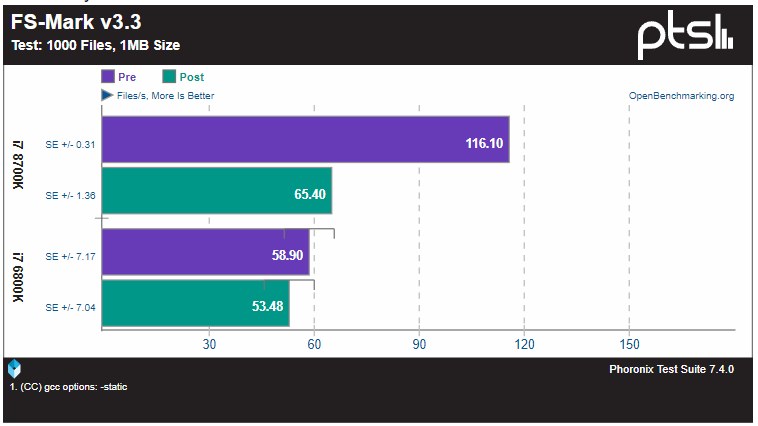

Donde sí parece haber cambios apreciables es en el manejo de datos desde unidades de almacenamiento. Computerbase ha probado una SSD de Samsung y sus tests arrojan un descenso de velocidad perceptible utilizando la versión parcheada de Windows 10, tanto en lectura como en escritura. El sitio también ha probado varias aplicaciones de renderizado y procesamiento de vídeo como Blender, Cinebench y Handbrake. En este caso los resultados parecen ser bastante positivos, sin registrarse desviaciones dignas de mención.

Habrá que esperar a que la actualización final esté disponible para comprobar su funcionamiento y, sobre todo, ver cómo afecta a las aplicaciones de virtualización, que deberían ser las más afectadas.

Noticia original: Expertos en seguridad han descubierto un grave fallo de diseño en los procesadores fabricados por Intel durante la última década con consecuencias potencialmente importantes a nivel de seguridad y rendimiento. Según informa The Register y tal y como se puede leer en sitios especializados como Phoronix o el subreddit Sysadmin, desarrolladores de Linux y Microsoft están ultimando los parches necesarios para solventarlo, con un grave problema: la solución podría redundar en pérdidas de rendimiento que en algunos casos rondarían el 30 %.

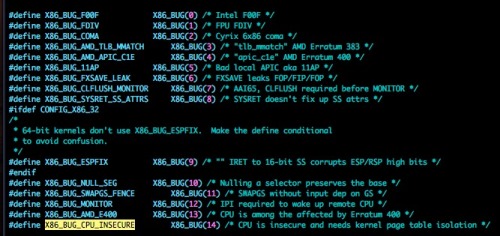

Los detalles concretos del fallo son todavía nebulosos, puesto que Intel mantiene un embargo informativo mientras se finalizan las soluciones. Se sabe, no obstante, que afecta de forma fundamental a su hardware x86-64 y no puede ser solucionado con una actualización del microcódigo. Microsoft lleva trabajando en una solución para Windows como mínimo desde el mes de noviembre, desplegándola en fase de testeo a través del programa Insider.

Algunas pruebas de rendimiento preliminares muestran una merma de prestaciones importante bajo ciertas condiciones de uso. Foto: Phoronix

La vulnerabilidad permitiría que personas no autorizadas tuvieran acceso a contenidos protegidos en la memoria del kernel. En román paladino, un atacante podría tener acceso proporcionado por el propio hardware a los datos más sensibles y privados de un equipo, incluyendo contraseñas, información de la memoria caché y archivos de login. Solucionar este problema no será fácil.

El parche que está siendo desarrollado por los programadores del kernel de Linux contempla una técnica bautizada como Page Table Isolation (PTI), que invisibiliza el kernel a los procesos activos. La situación ha sido tan alarmante (y digna de mofa) para el equipo de desarrollo que en la lista de correo llegó a proponerse como alternativa Forcefully Unmap Complete Kernel With Interrupt Trampolines, con el prefijo fuckwit (traducible como "ceporro" o "gilipollas" en función del contexto).

Desafortunadamente algunas aplicaciones pueden verse afectadas por el uso de PTI como remedio, particularmente en entornos donde se hace un uso intensivo de técnicas de virtualización. Por este motivo se cree que el peor golpe lo sufrirán grandes empresas como centros de datos y firmas de servicios en la nube. La solución incluida con las nuevas versiones del kernel puede ser desactivada por los administradores del sistema bajo su propio riesgo añadiendo el parámetro "nopti" al arranque.

El testeo preliminar realizado por Phoronix bajo Linux muestra reducciones drásticas en el rendimiento de algunas herramientas. Sin embargo, el funcionamiento de los juegos para Linux parece inalterado. Esto podrían ser buenas noticias para los consumidores de a pie, aunque posiblemente deberemos esperar al parche periódico de Microsoft para comprobar realmente los efectos de la solución y tener más datos sobre los vericuetos técnicos del fallo.

Cabe señalar que los procesadores fabricados por AMD no están oficialmente afectados por esta vulnerabilidad. Desde AMD, de hecho, se ha señalado que sus chips no son vulnerables "a los ataques contra los que protege la función de kernel page table isolation" dada la forma en la que la microarquitectura de la compañía maneja la memoria del kernel.

No obstante, los desarrolladores del kernel de Linux han decidido curarse en salud y actualmente procesadores como los nuevos Epyc aparecen marcados como "cpu_insecure", lo que según Phoronix implica una penalización en materia de rendimiento similar a la experimentada por Intel. Como sucede con el resto de los sistemas, habrá que esperar a que los parches definitivos estén publicados y a que se proporcionen los detalles técnicos oportunos.