34C3: CCC fordert Open-Source-Wahlsoftware nach "PC-Wahl"-Fiasko

Nach dem Sicherheitsdebakel rund um das Auswertungsprogramm "PC-Wahl" ruft der Chaos Computer Club nach einer Wahlauswertung "mit offenem Code". Beteiligte Software-Komponenten dürften nicht länger geheim gehalten werden.

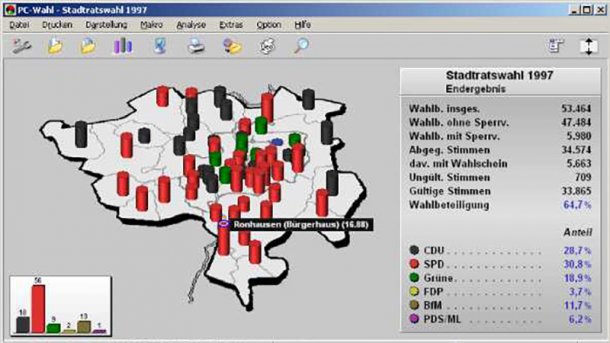

PC-Wahl-Software

(Bild: wahlinfo.de)

Der Chaos Computer Club (CCC) hat nach dem im Sommer erfolgten Hack der in vielen Bundesländern eingesetzten Auswertungssoftware "PC-Wahl" einen Forderungskatalog aufgestellt, um ein vergleichbares Debakel mit klaffenden Sicherheitslücken von vornherein zu verhindern. Ein beschleunigter Meldeprozess von Ergebnissen von Urnengängen könne nicht zu Lasten von "Sicherheit, Korrektheit und Nachvollziehbarkeit" gehen, postulierte CCC-Mitglied Linus Neumann am Mittwoch auf dem 34. Chaos Communication Congress (34C3) in Leipzig. Der Sicherheitstester betonte: "Keine Software-Komponente, die am Wahlausgang oder den Meldungen beteiligt ist, darf geheim gehalten werden."

Im Einklang mit dem vom CCC unterstützten Prinzip, dass mit Steuergeldern finanzierte Programme freie Software sein müssen ("Public money, public code"), machte sich Neumann für eine Wahlauswertung mit offenem Quellcode aus. Noch verwendete "Oldtimer-Software" wie PC-Wahl müsse "in modernen, sicheren Programmiersprachen mit zeitgemäßen Konzepten neu geschrieben und auditiert werden", ergänzte Thorsten Schröder im Namen der Hackervereinigung. Auch die Ergebnisse begleitender Prüfungen sollten "parallel mit Quellcode publiziert werden". Ein solches Open-Source-Projekt wäre laut dem Programmierer ein gutes Beispiel, mit dem die Deutschen ihren Nachbarländern mit weniger Geld zeigen könnten, dass ein solches Modell gut benutzbar und geeignet sei, um Wahlen demokratisch durchzuführen.

Massive Schwachstellen in Wahl-Software

Im Vorfeld der Bundestagswahl im September hatte der CCC massive Schwachstellen in PC-Wahl und den zugehörigen Servern ausgemacht. Eingesetze Verschlüsselung war überaus löchrig, elektronische Signaturen zur Bestätigung der Wahlergebnisse fehlten völlig, der für Software-Update genutzte Webspace war nicht hinreichend abgesichert. Das Programm "mussten wir nicht knacken, es war ja schon kaputt", konstatierte Neumann. Der CCC habe wenige Tage vor der Wahl schon ein Open-Source-Paket "gespendet", mit dem der Hersteller Vote iT zumindest das Update-Verfahren über eine ordentliche Zertifikatsprüfung hätte absichern können. Dieses habe die Firma aber nicht angenommen und stattdessen auf Updates "per Individualbezug" umgestellt, für die man mit einem "Betreuer" Kontakt aufnehmen müsse.

Die Kernprobleme blieben damit bestehen und alte Versionen dauerhaft verwundbar, rügte der CCC-Vertreter: "Ich kann mir nichts Unverantwortlicheres vorstellen." Er sei generell immer wieder überrascht worden, "mit welchem Anspruch an sich selbst diese Menschen ihrer Arbeit nachgehen". Letztlich werde mit dieser achselzuckenden Herangehensweise "Vertrauen in die Demokratie leichtfertig verspielt". Bezeichnend sei, dass es dieses Jahr 18 statt 10 Tage gedauert habe, um bei Unstimmigkeiten die vorläufigen, weitgehend automatisierten Meldungen gegebenenfalls mit den abgegebenen Stimmzetteln abzugleichen.

Elektronische Stimmabgabe trotz Sicherheitsbedenken?

Noch unverständlicher ist für Neumann, dass der Chef des Bundesamts für Sicherheit in der Informationstechnik (BSI), Arne Schönbohm, trotz der neu aufgedeckten Unsicherheiten rund um Wahlcomputer und -systeme jüngst eine elektronische Stimmabgabe ins Gespräch gebracht habe. Für einen Lacher am Rand sorgte sein Hinweis, dass die ursprüngliche Wahl-PC-Entwicklungsfirma "Berninger Software" die ganze Bude erst 2016 für einen Millionenbetrag an den Konkurrenten Regio iT verkauft habe. Diese führte das Unternehmen mit den Mitarbeitern am eigenen Produkt "Votemanager" zur Vote iT zusammen.

Den Informatik-Studenten Martin Tschirsich, der dem Debakel als erster auf die Spur gekommen war, schockierte am meisten, dass ein Gemeindewahlleiter anhand der aufgedeckten Schwachstellen Manipulationen zwar als "möglich" bezeichnet und sich über die PC-Wahl-Programmierer geärgert, aber zugleich zu Protokoll gegeben habe, dass ihn der Fall trotzdem kalt lasse. Tschirsich bemängelte, dass es in vielen Kommunen eine Pflicht gebe, die Software zu verwenden. Über Votemanager habe er einmal drübergeschaut, aber nach der ersten ausfindig gemachten Cross-Site-Scripting-Lücke (XSS) mit der Prüfung aufgehört.

Schröder hielt fest, dass die Tüftler auch den letzten von Vote iT offen zur Verfügung gestellten Sicherheitsflicken recht einfach aushebeln konnten und der Update-Prozess damit nur "super verschlimmbessert" worden sei. Er habe den Code für die Herangehensweise der Hacker auf Github gepackt, damit Dritte diese und die Sicherheitslücken einfach nachvollziehen könnten. Von den Herstellern von Wahlsoftware sei noch keiner auf den CCC zugekommen mit der Frage: "Wie kriegen wir das besser auf die Reihe?" (acb)