Hackers podem roubar dados de PC’s que nem estão online

Todos nós sabemos que a maioria dos ataques são realizados remotamente. Os hackers exploram as vulnerabilidades dos máquinas alvo e, em caso de sucesso, podem obter informação privilegiada. Este é o “processo básico” para se realizar um ataque e enganem-se aqueles que pensam que desligando o cabo de rede passam a estar protegidos.

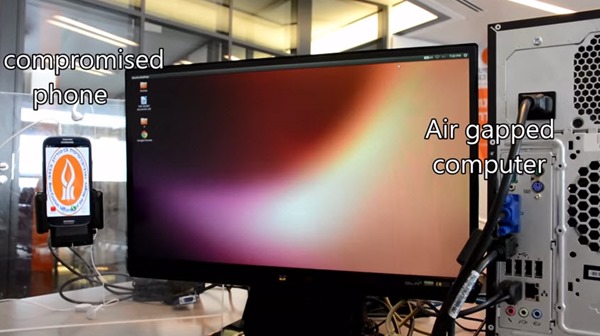

De acordo com um estudo recente e até há vídeo demonstrativo, é possível roubar dados de um PC mesmo não estando este online.

O assunto deste artigo é bastante assustador do ponto de vista da segurança informática. De acordo com uma investigação levada a cabo pela Universidade Ben-Gurion, é possível roubar dados de um PC mesmo que este esteja desligado da rede.

Tal conclusão vem deitar por terra o conceito de segurança nas “Air-gap networks” que são usadas quando governos ou empresas isolam computadores que mantêm informação muito importante. Estes computadores não têm qualquer ligação à rede logo, “teoricamente”, remotamente ninguém conseguirá tirar dados do mesmo.

Mas, segundo a investigação, e recorrendo a uma “nova” técnica designada de Air Hopper, é possível obter informação de uma máquina que não esteja ligada à rede. A técnica Air Hopper funciona apenas num raio de 1 a 7 metros e com largura de banda efectiva entre os 13-60 Bps (Bytes por segundo).

Para isso, o PC a atacar terá de ter alojado um tipo especial de vírus (que pode ser passado através dos mais diversos suportes digitais) e depois, através de um simples smartphone e de uma app para o efeito, é possível capturar a informação do PC.

Este artigo tem mais de um ano

Ainda não percebi porque o telemovel esta ligado ao PC mas pronto, já que dizem que podem fazer sem estar conetividade, mas conectam o telemovel ao pc.

Não acredito nesse esquema. boa sorte.

o tlm nao esta ligado ao pc, nada está ligado ao pc, o pc foi infectado com um virus(por exemplo por pen drive) e envia o que for escrito atravez de frequencias do ecrã. nao vao sacar a informação magicamente do pc, apenas provar que é possivel tirar informação de pc’s mesmo quando estes estao 100% desconectados de qualquer rede

Duvido muito que isso seja realidade e acho que um de nos esta a ver mal..

http://i.imgur.com/HxYNhRB.png

E mesmo que fosse verdade, o que duvido muito existem firewall e só entra la quem eu quero, se puser no modo agressivo 😉

O telemóvel tem uma camara, logo pode interpretar as variações de frequência do ecrã como dados. Algo como isto:http://en.wikipedia.org/wiki/Timex_Datalink

“Fia-te na virgem e nao corras!”

Ha muito tempo que ja me mentalizei que nada, NADA é impenetravel. pode ser muito dificil e poucos o podem conseguir. mas que é possivel é!

as firewallws e bloqueios de macs apenas ajudam a dificultar esses processos…

Quem está a ver mal, és tu claramente. Assinalaste aí os dois conectores USB ligados ao computador. Como é que achas que o rato e o teclado estão ligados?

O telemovel não esta conectado…

O virus o que faz é reprogramar algo na placa de video, e retransmite sinais das bandas FM, através do cabo que liga o pc ao monitor…sim broadcast radio…tipo o radio que ouves no carro…

Ou seja faz a mesma coisa que os tm’sno fundo…para houvires radio tens que ter os phones inseridos para servires de antena..

Esses sinais radio são depois captados pelo telemovel, por isso precisa de uns phones ligados…porque os phones são a antenna na maioria dos tm’s…e uma aplicação recebe o audio e processa-o, obtendo a informação enviada inicialmente do pc..

Mas para isto nem todas as gráficas servem…

É minha impressão ou isso apenas funciona se o cabo não for blindado ?

essa é defacto uma pergunta pertinente…

mas se reparares, os phones também teem uma malha isolante e no telemóvel ha uns bons anos que se ouve radio 😉

Algo me diz que a malha deve ser usada para enviar o sinal…

Uma coisa é ser capaz de obter as teclas que vão sendo premidas num computador não ligado à rede. Outra, é ser capaz de por este processo obter ficheiros como se subentende do título deste artigo. É claro que se assim se conseguir obter por exemplo uma password de acesso ao computador, é meio caminho andado para ter a ele acesso. Mas mesmo assim ainda é preciso ter acesso físico caso ele se mantenha afastado da rede.

Que susto de titulo 😀

Estranho, digitado no pc está em caixa alta e caixa baixa:

“Top secret”

E nos celulares somente em caixa alta “TOP SECRET”,quer dizer que passwords que contenham ambas CXA e cxb seriam mais difícil de descobrir.

Caixa alta e caixa baixa? Isso é uma tradução à letra de uppercase e lowercase? omg já vi de tudo …

Lool realmente é com cada um. Caixa alta e caixa baixa….Já ganhaste o dia! Santa ignorância!

Caixa alta e caixa baixa está correcto, o/a Xuxu está correcto/a, são os termos utilizados em tipografia, qualquer pessoa que trabalhe em artes gráficas sabe isso. Os ignorantes são vocês que não sabem porque é quer ele fala assim e respondem dessa maneira. Pesquisem antes de abrirem a boca.

Procura no google,BABACA !

http://pt.wikipedia.org/wiki/Caixa_alta_e_caixa_baixa

XXT – A resposta direciona-se aos “experts” Joao e Woot! – Abraço

Procura no google,BABACA !

http://pt.wikipedia.org/wiki/Caixa_alta_e_caixa_baixa

http://pt.wikipedia.org/wiki/Caixa_alta_e_caixa_baixa

Procura no google,BABACA !

Não será muito mais fácil corromper um funcionário para lá ir copiar os dados para uma pen???

Não será necessário corromper o funcionário correndo o risco dele participar essa intenção às autoridades ou correr riscos de ser apanhado, se de forma intencional ele levar já com ele um equipamento que comprometa a rede.

O célebre ataque STUXNET foi desta maneira. Uma impressora foi comprada para servir o governo Iraniano nas instalações de energia atómica e levava com ele um chip que após ser ligado à rede, fazia o trabalhinho todo.

Também já lemos aqui recentemente os chips nos ferros de engomar e firmwares suspeitos nos routers Huaway.

Muito bom! 🙂

UIUI grande coisa, pelo que entendi isso é com ondas de radio ou ultrasons ou seja o que for! isso já e considerado rede (dois ou mais computadores a comunicar)!

Vale mais é deixar de usar pc e voltar ao antigo 😀

Para quem com frequência tem a sorte de poder passar por cursos de segurança no INA (Instituto Nacional de Administração) poderá atestar que este artigo tem toda a veracidade.

E não é só de agora. Antigamente não se usavam smartphones e já se fazia isso. Nesta altura o que permitia poder estar seguro seria o método “Tempest” onde as paredes, os vidros para o exterior e os cabos de alimentação de energia para o edificio estariam protegidos por blindagem eletrica.

+1

Prison break

SILA

em 2008 estes 2 pesquisadores Martin Vuagnoux and Sylvain Pasini descobriram que as informações digitadas num teclado com fio podem ser roubadas de longe usando uma antena que detecta uma pequena radiação eletromagnética emitida quando as teclas são pressionadas a uma distância de até 20 metros.

http://lasec.epfl.ch/keyboard/

A técnica usada é algo parcida com isto:

https://www.youtube.com/watch?v=DlVM9xqGKx8

Não sei porque mas esta nova “técnica” parece algo saído de um filme de espiões… Deve ser algo que os agentes da Mossad usam no Irão e afins.

Mas isso já não é velho? Não é parecido com o que os 48K faziam para carregarem programas e jogos?

hein=?

Ponto da situação: Não quero ninguém próximo a mim 7m. 😛

Agora é que disseste tudo… distancia minima de 7m.

é possivél na teoria e na pratica como demonstrado, agora que seja um excelente tecnica a considerar a ser aplicada, não.

Parece o titulo da notícia do buraco na rotunda do relógio.

“Buraco abre na rotunda do relógio onde caíram 11 carros”

Não é novidade nenhuma que se consegue escutar a informação que passa nos cabos do computador ou até mesmo nos circuitos, mas depois é necessário descodifica-la e compreende-la.

Agora uma questão prática, esses computadores estão numa caixa forte onde nem as pessoas conseguem entrar? Se sim, então qual a utilidade desses computadores..

Se não, não é simplesmente mais fácil em vez de comprar equipamentos de 5000€ ou bem mais e ficar a 5m do pc, pegar numa pen, enfiar no pc e roubar o que se quer? é que 5m para mim de remoto não tem nada. 5m é uma invasão tal qual o meu colega da cadeira ao lado vem ao meu pc fazer algo quando eu estou distraído.

bullshit!!!

Existem outros métodos, tais como utilizar as colunas do PC 🙂

http://www.welivesecurity.com/2013/12/04/ultrasonic-cyber-attack-can-steal-information-even-from-high-security-systems-researchers-warn/

Electromagnetic GAP é o futuro…

Ja existem salas assim… Tempest Rooms

Nada que nao se saiba… qualquer centro militar tem que ter salas Tempest para nao poder haver expionagem…

Foi o que eu já disse acima, mas porque a minha área é militar, também sei que os centros onde têm salas Tempest de nada serve se a parte mais fraca continuar a criar os mesmos erros de sempre. Cerca de 80 a 90% do erro de segurança informática está no utilizador.

Daí que uma política rigorosa de acessos aos BYOD trás essas complicações.

as sala isoladas blindam para fora…dentro das mesmas podes emitir sinais de radio e recebe-los…

A maioria das empresas blinda os edifícios, mas dentro dos mesmos trabalham pessoas 🙂

E são sempre as pessoas que roubam os dados…

O que terá que existir é uma politica de blindagem por sala interna…mas isso custa fortunas, e a maioria faz blindagem do edificio…não existe uma solução fácil e as que existem custam fortunas…

https://pplware.sapo.pt/informacao/nsa-consegue-aceder-a-computadores-sem-acesso-a-internet/

1º único e ultimo ponto

Trabalhem com o pc numa gaiola de farayde, e dou milhões a quem conseguir obter dados de um PC dentro da gaiola??

Não estudaram, electricidade e electrotecnia?

Para quem não sabe cubo contruido em cobre puro com ligação á terra, isola qualquer tipo de sinal.

Deprecated…