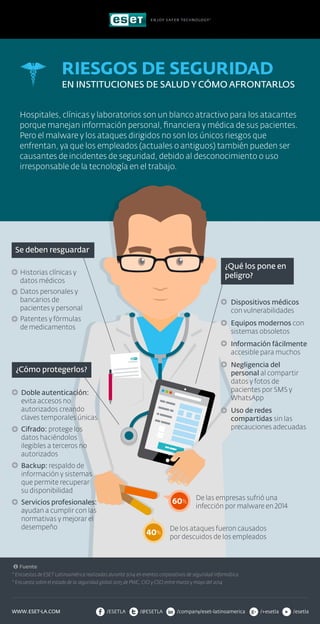

Riesgos de seguridad en instituciones de salud y cómo afrontarlos.

•

0 recomendaciones•4,642 vistas

¿Trabajas en la industria de la salud? Descubre cuáles son los riesgos de seguridad en los que puedes estar y cómo puedes protegerte de ellos con esta nueva infografía.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

Destacado

Destacado (20)

Los usuarios latinoamericanos exigen una mejor protección en redes sociales

Los usuarios latinoamericanos exigen una mejor protección en redes sociales

Sistemas de Gestión de Seguridad de la Información

Sistemas de Gestión de Seguridad de la Información

Similar a Riesgos de seguridad en instituciones de salud y cómo afrontarlos.

La Enfermería en Electrofisiología y Arritmias: Formación Día a Día. D.E. Mª ...

La Enfermería en Electrofisiología y Arritmias: Formación Día a Día. D.E. Mª ...Sociedad Española de Cardiología

Caracterización del uso de las TIC por los estudiantes de enfermería en el ám...

Caracterización del uso de las TIC por los estudiantes de enfermería en el ám...Cátedra Banco Santander

Similar a Riesgos de seguridad en instituciones de salud y cómo afrontarlos. (20)

Tecnologías de comunicación e informació en medicina

Tecnologías de comunicación e informació en medicina

Articulo Revista CISALUD - Cuando estamos en la mira

Articulo Revista CISALUD - Cuando estamos en la mira

Conectividad de-los-dispositivos-médicos-en-pacientes

Conectividad de-los-dispositivos-médicos-en-pacientes

La Enfermería en Electrofisiología y Arritmias: Formación Día a Día. D.E. Mª ...

La Enfermería en Electrofisiología y Arritmias: Formación Día a Día. D.E. Mª ...

EX-INFORMATICA (INTERNET Y LA PROFESION MEDICA ).pptx

EX-INFORMATICA (INTERNET Y LA PROFESION MEDICA ).pptx

LA TECNOLOGIA EN MI USO PERSONAL Y PROFESIONAL DE ENFERMERIA.

LA TECNOLOGIA EN MI USO PERSONAL Y PROFESIONAL DE ENFERMERIA.

Caracterización del uso de las TIC por los estudiantes de enfermería en el ám...

Caracterización del uso de las TIC por los estudiantes de enfermería en el ám...

Gestión de riesgos y mejora de la seguridad del usuario por niveles de atenci...

Gestión de riesgos y mejora de la seguridad del usuario por niveles de atenci...

Implementación de Registros Clínicos Automatizados

Implementación de Registros Clínicos Automatizados

Technology and informatic in Communication´s in patients follow up and qualit...

Technology and informatic in Communication´s in patients follow up and qualit...

Confidencialidad e intimidad en el ámbito sanitario

Confidencialidad e intimidad en el ámbito sanitario

Más de ESET Latinoamérica

Más de ESET Latinoamérica (20)

Último

Último (20)

El uso de las tic en la vida ,lo importante que son

El uso de las tic en la vida ,lo importante que son

Hernandez_Hernandez_Practica web de la sesion 11.pptx

Hernandez_Hernandez_Practica web de la sesion 11.pptx

El_Blog_como_herramienta_de_publicacion_y_consulta_de_investigacion.pptx

El_Blog_como_herramienta_de_publicacion_y_consulta_de_investigacion.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

tics en la vida cotidiana prepa en linea modulo 1.pptx

tics en la vida cotidiana prepa en linea modulo 1.pptx

Segunda ley de la termodinámica TERMODINAMICA.pptx

Segunda ley de la termodinámica TERMODINAMICA.pptx

Google-Meet-como-herramienta-para-realizar-reuniones-virtuales.pptx

Google-Meet-como-herramienta-para-realizar-reuniones-virtuales.pptx

Riesgos de seguridad en instituciones de salud y cómo afrontarlos.

- 1. Hospitales, clínicas y laboratorios son un blanco atractivo para los atacantes porque manejan información personal, financiera y médica de sus pacientes. Pero el malware y los ataques dirigidos no son los únicos riesgos que enfrentan, ya que los empleados (actuales o antiguos) también pueden ser causantes de incidentes de seguridad, debido al desconocimiento o uso irresponsable de la tecnología en el trabajo. ¿Cómo protegerlos? Se deben resguardar ¿Qué los pone en peligro?Historias clínicas y datos médicos Datos personales y bancarios de pacientes y personal Patentes y fórmulas de medicamentos Dispositivos médicos con vulnerabilidades Equipos modernos con sistemas obsoletos Información fácilmente accesible para muchos Negligencia del personal al compartir datos y fotos de pacientes por SMS y WhatsApp Uso de redes compartidas sin las precauciones adecuadas Doble autenticación: evita accesos no autorizados creando claves temporales únicas Cifrado: protege los datos haciéndolos ilegibles a terceros no autorizados Backup: respaldo de información y sistemas que permite recuperar su disponibilidad Servicios profesionales: ayudan a cumplir con las normativas y mejorar el desempeño De las empresas sufrió una infección por malware en 2014 60% De los ataques fueron causados por descuidos de los empleados 40% Fuente * Encuestas de ESET Latinoamérica realizadas durante 2014 en eventos corporativos de seguridad informática * Encuesta sobre el estado de la seguridad global 2015 de PWC, CIO y CSO entre marzo y mayo del 2014 /company/eset-latinoamerica/@ESETLA/ESETLA /+esetla /esetlaWWW.ESET-LA.COM RIESGOS DE SEGURIDAD EN INSTITUCIONES DE SALUD Y CÓMO AFRONTARLOS