Der berüchtigte Spionage-Ring Sednit nutzt seit neuestem Exploits von der italienischen Firma Hacking Team, die in der vergangenen Woche offengelegt wurden.

Über 400GB an internen Informationen gelangten dabei an die Öffentlichkeit. Auf ihrer Webseite schreiben Hacking Team, dass sie „benutzerfreundliche, offensive Technologien für die Polizei- und Geheimdienst-Communities“ entwickeln und verkaufen. Die offengelegten Daten beinhalten eine ganze Reihe an Informationen – von Geschäftsangeboten bis hin zu den Quellcodes der Software, die sie verkaufen.

Von den veröffentlichten Daten haben vor allem zwei Entwicklungsprojekte unsere Aufmerksamkeit erregt:

- Ein Flash-Exploit, das auf die Schwachstelle CVE-2015-5119 Diese Sicherheitslücke wurde am 8. Juli von Adobe repariert, was allerdings bedeutet, dass es sich bis dato um ein Zero Day handelte. Mit dem Exploit können Angreifer ferngesteuert beliebigen Code ausführen, sobald das Opfer eine speziell gefertigte Flash-Datei öffnet. Bemerkenswerterweise ist der Exploit bei allen gängigen Browsern und auch in Microsoft Office Dokumenten (Windows, Excel, PowerPoint) einsetzbar. Die offengelegten Daten von Hacking Team beinhalten darüber hinaus diverse Tools, um den Flash-Exploit zu manipulieren. Deshalb ist es auch keine Überraschung, dass er ziemlich schnell in verschiedene Exploit Kits integriert wurde, wie der Security Researcher Kafeine berichtet. Zudem ist nun ein Metasploit Modul verfügbar.

- Ein Exploit zur Rechteausweitung auf Windows-Systemen – die entsprechende Schwachstelle wurde noch nicht behoben. Mithilfe dieses Exploits können Angreifer Programme mit maximalen Rechten ausführen.

Die offengelegten Daten von Hacking Team bieten also eine komplette Exploitation Chain, beginnend beim Flash-Exploit, mit dem ein System kompromittiert werden kann bis hin zum Exploit zur Rechteausweitung bei Windows, der es ermöglicht, die Payload mit weitreichenden Rechten auszuführen.

ESET hat diese Woche entdeckt, dass der berüchtigte Spionage-Ring Sednit darum bemüht war, die Exploits von Hacking Team in ihre Sammlung mitaufzunehmen. Diese Gruppe, auch bekannt als APT28 oder Fancy Bear, greift schon seit 2006 immer wieder verschiedene Institutionen an, um diese auszuspionieren. Dafür entwickeln sie ihre eigene Software, einschließlich spezialisierter Spionage-Software und Exploit Kits.

Am Mittwoch den 8. Juli begann Sednit damit, den Flash-Exploit von Hacking Team in ihrem Exploit Kit zu nutzen. Opfer sahen sich daraufhin der folgenden Angriffsabfolge ausgesetzt:

- Das Opfer erhält eine Spear-Phishing-E-Mail mit einer URL, die einem legitimen Domainnamen entlehnt ist. In diesem speziellen Fall wurde die Domain „osce-press.org“ verwendet, die auf die legitime „osce.org/press“ anspielt.

- Klickt das Opfer auf die URL, öffnet der Browser eine Landing Page mit einem JavaScript-Code, der sodann detaillierte Informationen auf dem Computer sammelt.

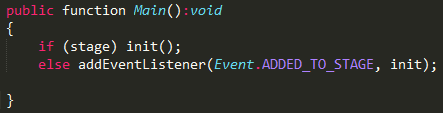

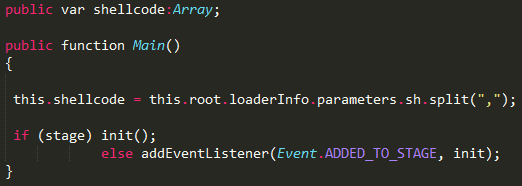

- Entspricht der Computer bestimmten, von der Gruppe zuvor festgelegten Kriterien (Sprache, Zeitzone usw.), liefert der Server einen Exploit aus. Seit Mittwoch wird auch ein Flash-Exploit mit dem Namen „flash_video_x86.swf“ eingesetzt. Der dekompilierte Code des Exploits ist nahezu identisch mit dem von Hacking Team – genauer gesagt mit der Version, die in den offengelegten Daten „scratch_ie_ff_bytearray“ getauft wurde. Der einzige Unterschied besteht scheinbar darin, dass die Version von Sednit den Shellcode über einen Parameter ähnlich wie bei Metasploit-Exploits erhält. In der Version von Hacking Team hingegen ist der Shellcode bereits in der Flash-Datei implementiert. Die folgenden Abbildungen zeigen die grundlegenden Funktionen beider Exploits.

Abbildung 1 – Hauptfunktion des Flash-Exploits von Hacking Team

Abbildung 2 – Hauptfunktion des Flash-Exploits von Sednit

- Funktioniert diese Ausnutzung über Flash, erhält das Opfer eine First-Stage Backdoor – eine Schadsoftware, die sicherstellt, dass das Opfer tatsächlich das intendierte Ziel ist. Diese Malware beinhaltet das Exploit zu Rechteausweitung auf Windows-Systemen von Hacking Team. Die gegebenen syntaktischen Unterschiede legen nahe, dass Sednit den Quellcode des Exploits neu kompiliert hat, allerdings ohne dessen Logik zu ändern.

Wenn der Exploit zur Rechteausweitung funktioniert, nistet sich die Malware über einen geplanten Task, der mit den höchsten Rechten ausgeführt wird, auf der Maschine ein.

Diese Geschichte zeigt, dass auch fortgeschrittene Hacker-Gruppen angepasste Strategien nutzen. Sednit hat nur wenige Tage gebraucht, um die Exploitation Chain von Hacking Team für ihre eigenen Zwecke zu adaptieren. Die Webky-Gruppe – ein weiteres APT-Team – soll in der vergangenen Woche das gleiche getan haben. Wir raten Nutzern dringend, ihre Flash-Software zu aktualisieren.

Indikatoren für ein kompromittiertes System

| Indikator | Wert |

|---|---|

| Domainname des Exploit Kits | osce-press.org |

| Sednit Flash-Exploit SHA1 | D43FD6579AB8B9C40524CC8E4B7BD05BE6674F6C |

| Sednit First-Stage Backdoor SHA1 | 51B0E3CD6360D50424BF776B3CD673DD45FD0F97 |

| Persistence Script in der Payload | fvecer.bat |

| Dateiname der Payload | api-ms-win-downlevel-profile-l1-1-0.dll |

| Payload SHA1 | B8B3F53CA2CD64BD101CB59C6553F6289A72D9BB |